Für Sie entwickelt

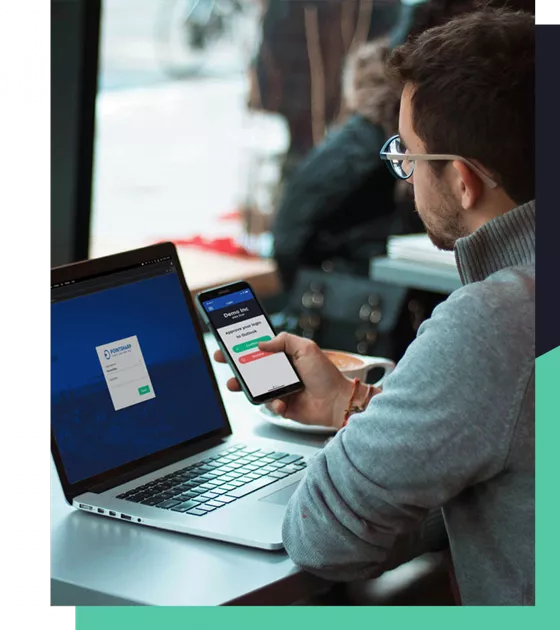

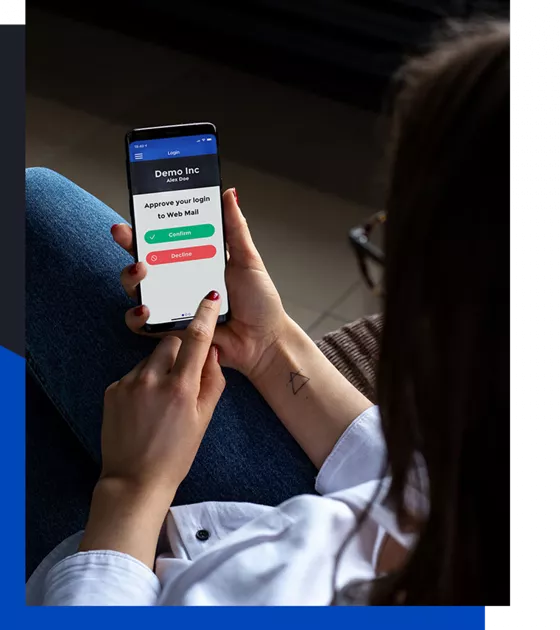

Durch eine zuverlässige Authentifizierung zu wissen, wer Ihre Benutzer sind, ist eine entscheidende Komponente für die Sicherheit, Verantwortlichkeit und Compliance Ihres Unternehmens. Mit unseren Lösungen können Sie den Authentifizierungsprozess sowohl für Ihre Benutzer als auch für die IT-Abteilung optimieren, gleich ob Sie Ihre Infrastruktur On-Premises, in der Cloud oder sowohl als auch betreiben. Aktivieren Sie die Multifaktor-Authentifizierung mit zwei oder mehr Faktoren für alle Benutzer und Geräte in einer sicheren und benutzerfreundlichen Weise.

Wir helfen Ihnen mit: