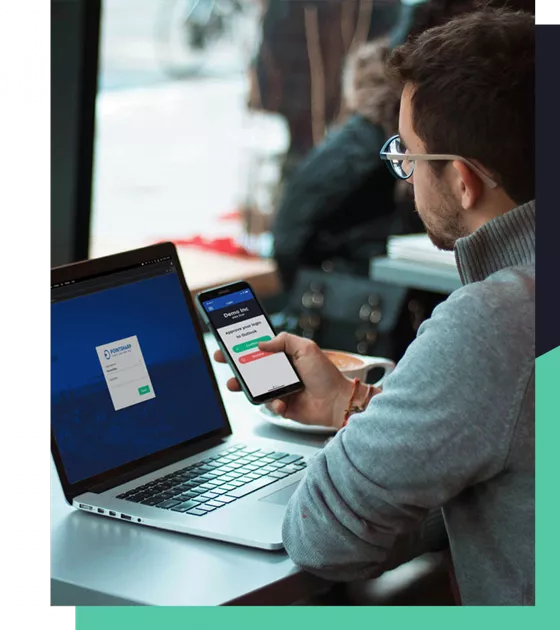

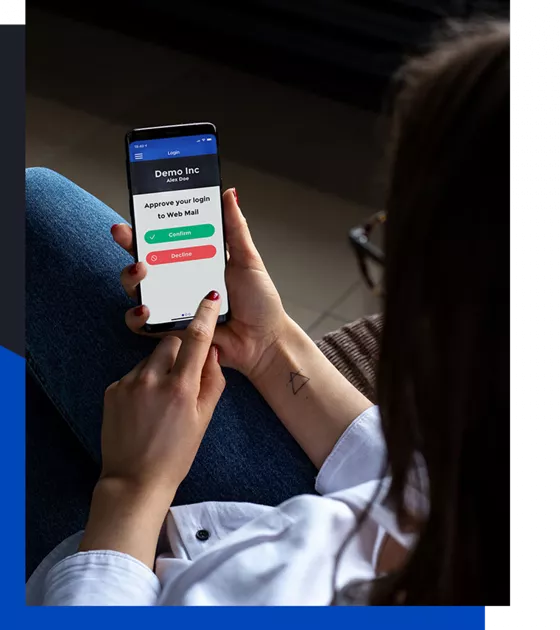

Authentification sécurisée

Savoir qui sont vos utilisateurs grâce à une authentification solide est un élément crucial de la sécurité, de la responsabilité et de la conformité de votre organisation. Nos solutions vous aident à rationaliser le processus d'authentification pour les utilisateurs et le service informatique, que votre infrastructure soit On-Prem, dans le cloud ou hybride. Activez l'authentification multifacteur avec deux facteurs, ou plus, pour tous les utilisateurs et appareils, de manière sécurisée et simple.

Nous vous aidons avec :

- Une solution d’authentification multifacteur simple

- Au déploiement d’une sécurité basée sur les certificats

- La mise en place du single sign-on