Moderne Phishing-Angriffe sind raffiniert, zielgerichtet und automatisiert und können herkömmliche Sicherheitsmechanismen zunehmend umgehen. Eine moderne Cybersicherheit kann Ihre Organisation jedoch besser denn je schützen. Darüber hinaus kann sie im Fall eines erfolgreichen Cyberangriffs die Auswirkungen deutlich verringern.

Angreifer setzen zunehmend auf Social Engineering, gefälschte Login-Seiten und kompromittierte Cloud-Dienste, um Zugangsdaten zu stehlen. Besonders im Visier: Unternehmen mit komplexen IT-Strukturen, in denen ein einziger erfolgreicher Phishing-Angriff gravierende Folgen haben kann. Es ist deshalb von enormer Bedeutung, dass sie ihre IT-Sicherheit kontinuierlich anpassen.

Wir geben Ihnen hier technische Einblicke in die neuesten Phishing-Bedrohungen und zeigen, welche Schutzmaßnahmen heute wirklich notwendig sind.

Wie Phishing gezielt Unternehmen trifft

Phishing-Angriffe sind nicht mehr nur wahllose Massenmails mit offensichtlichen Rechtschreibfehlern. Unternehmen sehen sich heute mit verschiedenen, hochentwickelten Phishing-Techniken konfrontiert, die klassische Schutzmechanismen unterlaufen.

Traditionelle Methoden der Phishing-Abwehr – und ihre Grenzen

Viele Unternehmen setzen bereits seit langem bewährte Sicherheitsmethoden ein, um sich vor Phishing-Angriffen zu schützen, etwa:

- Starke Passwörter & Passwortmanager – Einzigartige, komplexe Passwörter reduzieren das Risiko von Kontoübernahmen, insbesondere in Kombination mit einem Passwortmanager.

- E-Mail-Filterlösungen identifizieren und blockieren Phishing-E-Mails basierend auf bekannten Angriffsmustern.

- Anti-Malware-Tools schützen vor Schadsoftware, die über infizierte Anhänge oder kompromittierte Links verbreitet wird.

Diese Maßnahmen sind eine solide und wichtige Grundlage, reichen jedoch nicht aus, um sich gegen moderne, gezielte Angriffe zu schützen. Cyberkriminelle umgehen Passwörter mit gestohlenen Anmeldeinformationen, nutzen kompromittierte legitime E-Mail-Konten und entwickeln neue Angriffstechniken, die klassische Filter umgehen.

Ein erweiterter Sicherheitsansatz ist notwendig.

Effektive Schutzmaßnahmen: Was heute wirklich funktioniert

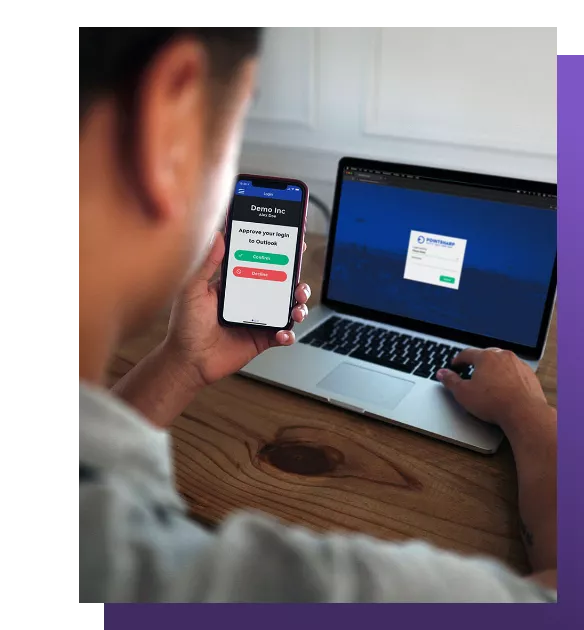

Ein effektiver Schutz gegen Phishing setzt auf moderne Authentifizierungs- und Zugriffsmanagement-Technologien. Hier sind vier essenzielle Maßnahmen, die Unternehmen jetzt implementieren sollten:

Schulung & offene Kommunikation als letzte Verteidigungslinie

Auch die beste Sicherheitsinfrastruktur nützt wenig, wenn Mitarbeitende nicht sensibilisiert sind. Menschen bleiben das größte Einfallstor für Phishing-Angriffe – doch mit der richtigen Schulung wird aus der Schwachstelle eine starke Verteidigungslinie.

Gezielte Awareness-Trainings: IT-Sicherheitsschulungen helfen Mitarbeitenden, verdächtige E-Mails, gefälschte Login-Seiten oder betrügerische Anfragen besser zu erkennen.

Simulierte Phishing-Kampagnen: Unternehmen sollten regelmäßig realistische Tests durchführen, um Schwachstellen zu identifizieren und das Bewusstsein zu stärken.

Offene Meldekultur: Mitarbeitende sollten sich sicher fühlen, verdächtige E-Mails zu melden, selbst dann, wenn sie womöglich auf einen Phishing-Versuch hereingefallen sind – ohne Angst vor negativen Konsequenzen. Ein transparenter Umgang mit Sicherheitsrisiken stärkt die gesamte Organisation.

Vor allem aber sollten Sie durch moderne Technologien dafür sorgen, dass auch ein vermeintlich erfolgreicher Phishing-Versuch nur in sehr begrenztem Maße wirksam sein kann – und dafür eignen sich am besten technische Schutzmaßnahmen, die schon by design große Sicherheit vor Phishing bieten.

Fazit: Warum Unternehmen jetzt handeln sollten

Phishing-Bedrohungen sind nicht statisch – sie entwickeln sich weiter. IT-Entscheider müssen daher über klassische Schutzmaßnahmen hinausdenken. Unternehmen, die MFA, passwortlose Authentifizierung, eine granulare Zugriffsverwaltung und sichere Datenübertragungen kombinieren, minimieren ihr Risiko erheblich.

Eine starke Sicherheitsstrategie ist nicht nur eine Verteidigungslinie gegen Cyberkriminelle, sondern auch ein entscheidender Faktor für Compliance und Vertrauen in die eigene IT-Infrastruktur.

Ressourcen

Erfahren Sie mehr über uns

Support Erhalten Sie Unterstützung zu unseren Produkten und Lösungen.